Vulnerabilidad de día cero de Zimbra explotada activamente para robar correos electrónicos

Una vulnerabilidad de seguridad de Zimbra cross-site scripting (XSS) se explota activamente en ataques dirigidos a organizaciones gubernamentales y medios europeos.

Zimbra es una plataforma de correo electrónico y colaboración que también incluye mensajería instantánea, contactos, videoconferencias, uso compartido de archivos y capacidades de almacenamiento en la nube.

Según Zimbra, más de 200 000 empresas de más de 140 países están utilizando su software, incluidas más de 1000 organizaciones gubernamentales y financieras.

Ataques vinculados al actor de amenazas chino

«En el momento de escribir este artículo, este exploit no tiene un parche disponible, ni se le ha asignado un CVE (es decir, esta es una vulnerabilidad de día cero)», dijeron los investigadores. dicho.

«Volexity puede confirmar y ha probado que las versiones más recientes de Zimbra (8.8.15 P29 y P30) siguen siendo vulnerables; las pruebas de la versión 9.0.0 indican que es probable que no se vean afectadas».

Volexity dice que, hasta el momento, solo observó un único actor de amenazas previamente desconocido que rastrea como TEMP_Heretic (se cree que es chino) explotando el día cero en campañas de phishing para robar correos electrónicos.

Sin embargo, la vulnerabilidad también puede permitir que los atacantes realicen otras acciones maliciosas «en el contexto de la sesión de correo web de Zimbra del usuario», que incluyen:

- filtrar cookies para permitir el acceso persistente a un buzón

- enviar mensajes de phishing a los contactos del usuario

- mostrando aviso para descargar malware de sitios web confiables

Explotación de día cero para el robo de correo electrónico

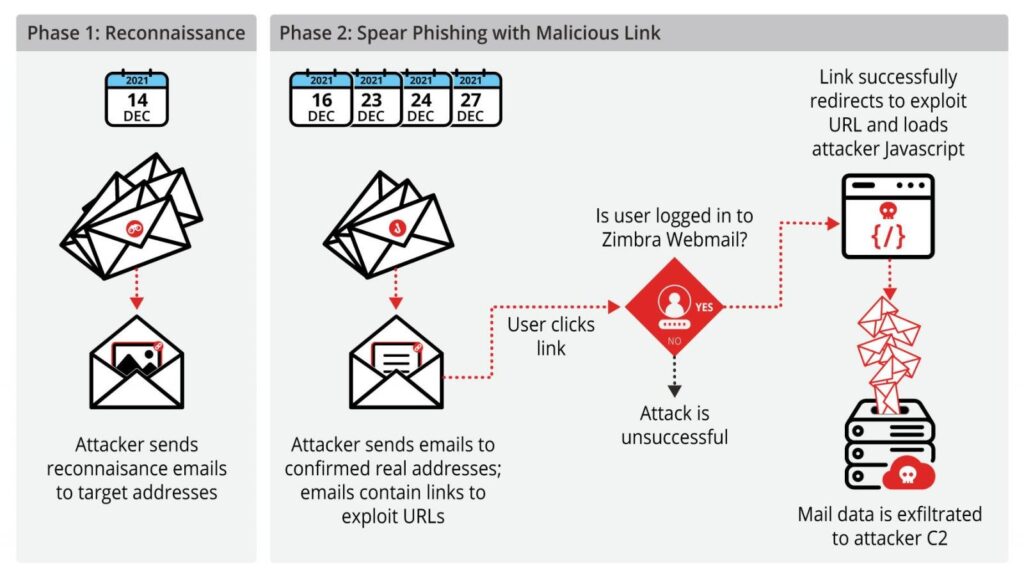

Desde que comenzó la explotación en diciembre, Volexity ha visto a TEMP_Heretic verificar direcciones de correo electrónico en vivo utilizando correos electrónicos de reconocimiento con imágenes remotas incrustadas.

En la siguiente etapa del ataque, los actores de amenazas enviaron correos electrónicos de phishing con enlaces maliciosos y varios temas (p. ej., solicitudes de entrevistas, invitaciones a subastas benéficas y saludos festivos) en múltiples oleadas entre el 16 de diciembre y diciembre de 2021.

«Al hacer clic en el enlace malicioso, la infraestructura del atacante intentaría redirigir a una página en el host de correo web Zimbra de la organización objetivo, con un formato de URI específico que, si el usuario ha iniciado sesión, explota una vulnerabilidad que permite que un atacante cargue JavaScript arbitrario en el contexto de una sesión Zimbra registrada», agregaron los investigadores.

El código malicioso permitió a los atacantes revisar los correos electrónicos en los buzones de correo de las víctimas y filtrar el contenido y los archivos adjuntos de los correos electrónicos a los servidores controlados por el atacante.

«En el momento de escribir este artículo, no existe un parche oficial o una solución para esta vulnerabilidad. Volexity ha notificado a Zimbra sobre el exploit y espera que pronto haya un parche disponible», dijo la compañía.

«Según los datos de BinaryEdge, aproximadamente 33.000 servidores ejecutan el servidor de correo electrónico Zimbra, aunque es probable que el número real sea mayor».

Volexity recomienda tomar las siguientes medidas para bloquear los ataques que explotan este día cero:

- Todos los indicadores aquí debe bloquearse en la puerta de enlace de correo y en el nivel de red

- Los usuarios de Zimbra deben analizar los datos de referencia históricos en busca de referencias y accesos sospechosos. La ubicación predeterminada para estos registros se puede encontrar en /opt/zimbra/log/access*.log

- Los usuarios de Zimbra deberían considerar actualizar a la versión 9.0.0, ya que actualmente no existe una versión segura de 8.8.15.

Están disponibles un cronograma de divulgación e indicadores de compromiso (IoC), incluidos los dominios y las direcciones IP vinculadas a la campaña (denominada EmailThief). al final del informe Volexity publicado hoy.

Un portavoz de Zimbra no estaba disponible para hacer comentarios cuando BleepingComputer se puso en contacto con ellos el día de hoy.

Leave a Comment